IX2105に設定してみたメモ。

webコンソールで VPNを作成。このままだと動かないので修正。

Tunnnelにnaptを設定他。

ike proposal web_l2tp_ikeprop1 encryption aes-256 hash sha group 1024-bit

ike proposal web_l2tp_ikeprop2 encryption aes hash sha group 1024-bit

ike proposal web_l2tp_ikeprop3 encryption 3des hash sha group 1024-bit

!

ike policy web_l2tp_ikepolicy peer any key 1132 web_l2tp_ikeprop1,web_l2tp_ikeprop2,web_l2tp_ikeprop3

!

ipsec autokey-proposal web_l2tp_secprop1 esp-aes-256 esp-sha

ipsec autokey-proposal web_l2tp_secprop2 esp-aes esp-sha

ipsec autokey-proposal web_l2tp_secprop3 esp-3des esp-sha

!

ipsec dynamic-map web_l2tp_secpolicy web_vpnlist web_l2tp_secprop1,web_l2tp_secprop2,web_l2tp_secprop3

proxy-dns ip enable

proxy-dns ip request both

ppp profile web-ppp-l2tp

authentication request chap ←chap認証許可。クライアントのVPNの設定アダプターのプロパティのセキュリティも合わせる。

authentication password username password ←ユーザー名パスワードを指定

lcp pfc

lcp acfc

ipcp ip-compression

ipcp provide-ip-address range 割当範囲 割当範囲

interface Tunnel0.0

tunnel mode 4-over-6

tunnel destination 2404:8e01::feed:140

tunnel source GigaEthernet1.0

ip address ***.***.***.***/32

ip tcp adjust-mss auto

ip napt enable

ip napt static Tunnel0.0 1 ←WAN側からのPing許可

ip napt static Tunnel0.0 50 ←IPsecに必要

ip napt static Tunnel0.0 udp 500 ←IPsecに必要

ip napt static Tunnel0.0 udp 4500 ←IPsecに必要

ip napt service http 172.***.***.*** 80 tcp 80 ←web公開

no shutdown

!

interface Tunnel1.0

description L2TP_#1

ppp binding web-ppp-l2tp

tunnel mode l2tp-lns ipsec

ip unnumbered GigaEthernet1.0

ip tcp adjust-mss auto

ipsec policy transport web_l2tp_secpolicy

no shutdown

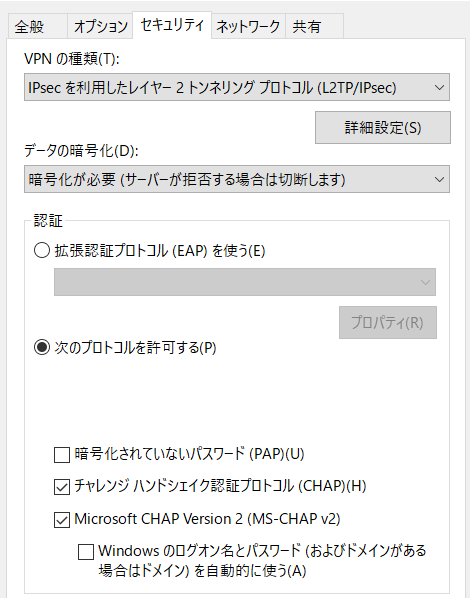

設定→ネットワークとインターネット→VPN→アダプターのオプションの変更

作ったVPN接続を右クリックでプロパティ。

チャレンジハンドシェイク認証プロトコルにチェック。

詳細設定で、事前共有キーを設定します。